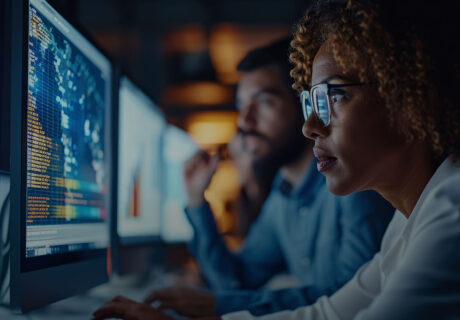

Cleyton Ferreira, CTO no Compasso UOL, apresenta algumas dicas para quem deseja ter sucesso na nuvem.

A nuvem já é uma realidade para diversas empresas que querem armazenar seus dados de forma rápida, sem precisar se preocupar com o espaço. O uso da nuvem para ajuda em processamento de dados também é um trunfo para empresas com demanda variável, poupando companhias de fazerem investimentos massivos em infraestrutura que pode ficar ociosa na maior parte do tempo. A tecnologia cloud, facilmente escalonável, tem presença marcada em diversos negócios e continua crescendo. Um relatório recente da Cisco aponta que, em dois anos, o tráfego global de dados em nuvem aumentará 3,3 vezes e que até 95% de todas as informações trocadas pelas companhias estarão nesse ambiente. Já o Gartner destaca que, até 2022, 70% das organizações terão uma estratégia formal de cloud.

Neste cenário, a apresentação dos benefícios do ambiente em nuvem já foi concluída com sucesso. Agora os especialistas estão na página 2: como proteger os dados na nuvem? E mais além: como fazer com que a proteção não impacte o gerenciamento de dados? Por isso, as áreas de TI estão redefinindo estratégias e aumentando o nível de investimento em tecnologias que podem trazer maior segurança e evitar as intercepções indesejadas.

A segurança dos usuários e dos sistemas em nuvem está em pauta no mundo corporativo e já existem alguns serviços que cumprem o papel de fiscalizar os dados que são destinados à nuvem. Soluções como a CASB (Cloud Access Security Broker, em inglês) protegem os acessos e serviços direcionados à nuvem, garantindo o controle de arquivos – sem comprometer a experiência do usuário. Ao pensar em CASB, quatro pilares devem ser considerados para um ambiente protegido:

- Proteção de dados

Informações estão em atualização constante. Sejam os números de cartões de crédito, até sua última compra, os dados são pessoais e precisam de zelo quando estão em uma estrutura de armazenamento. Por isso, a proteção de dados é o primeiro passo para garantir que a aplicação rodará sem falhas e brechas para ataques. Também é uma garantia de que o seu negócio está em conformidade com a LGPDP.

Com soluções que entregam prevenção de perda de dados (data loss prevention – DLP, em inglês), é possível proteger os dados contra vazamentos indevidos de informações. Além disso, as empresas estão promovendo programas de BYOD (Bring Your Own Device – em inglês) que permite que os usuários acessem informações corporativas em dispositivos pessoais. Isso se torna um desafio para a gestão, pois a TI precisa ter acesso aos dispositivos dos colaboradores para realizar uma instalação de agente ou apps. Porém, alguns funcionários podem não aceitar esse tipo de abordagem, alegando que sua privacidade está sendo violada. Aplicar políticas, promover a limpeza de dados corporativos e bloquear acessos não autorizados (sem necessidade da instalação de agentes ou apps) são práticas que ajudam no dia a dia da gestão.

- Identidade

Entender o comportamento padrão dos usuários torna-se o principal pilar em uma gestão eficaz em ataques cibernéticos – sejam conhecidos ou desconhecidos. Com a CASB, uma análise comportamental de usuários e entidades é feita para identificar e aprender os hábitos dos colaboradores, tornando ágil a capacidade de identificação de quem alterou o dado, o local em que a invasão aconteceu, quando isso aconteceu e por que os dados foram acessados. Ao identificar mudanças comportamentais, o sistema indica ataques e já toma as providências devidas.

- Visibilidade

Esse pilar é essencial para monitorar todas as aplicações por meio de um portal que oferece visibilidade completa e análises, além de identificar informações confidenciais e padrões de comportamento. Essa função ajuda na organização e localização de dados e recursos na nuvem. A partir disso, os administradores de sistemas conseguem aplicar controles de segurança e analisar todo o tráfego nos ambientes de nuvem.

- Proteção contra ameaças

Não basta conhecer quem está acessando os dados, em qual dispositivos e localidade os usuários estão se o colaborador fez upload de um arquivo infectado com um malware ou ransomware em serviços de nuvem. Esse pilar precisa de soluções desde anti-malware, até as mais diversas proteções, tais como: contra vazamentos, acesso indevido às aplicações (controle de acesso contextual), conteúdo das informações (criptografia de arquivos e campos), contra arquivos maliciosos para uploads/downloads e remediação para zero day ataques.

A junção dos pilares é a engrenagem que fará com que a TI entenda como trilhar o caminho de proteção em nuvem, focando no dado – independentemente do local de onde ele é acessado. Ainda assim, é necessário ter uma mudança do mindset de todas as áreas de negócios, mirando compliance, segurança das informações e de usuários. Em um contexto em que o dado é o ativo mais precioso que as empresas possuem, todo cuidado é pouco. Os esforços devem acontecer sempre, já que o protagonismo em inovação e proatividade são peças fundamentais para alcançar a estratégia de manter um ambiente em nuvem eficaz.